Concienciación en Ciberseguridad Informática (Security Awareness)

Instituto Tecnológico de Canarias, S.A. (ITC)

Modalidad

Online

Plataforma Web

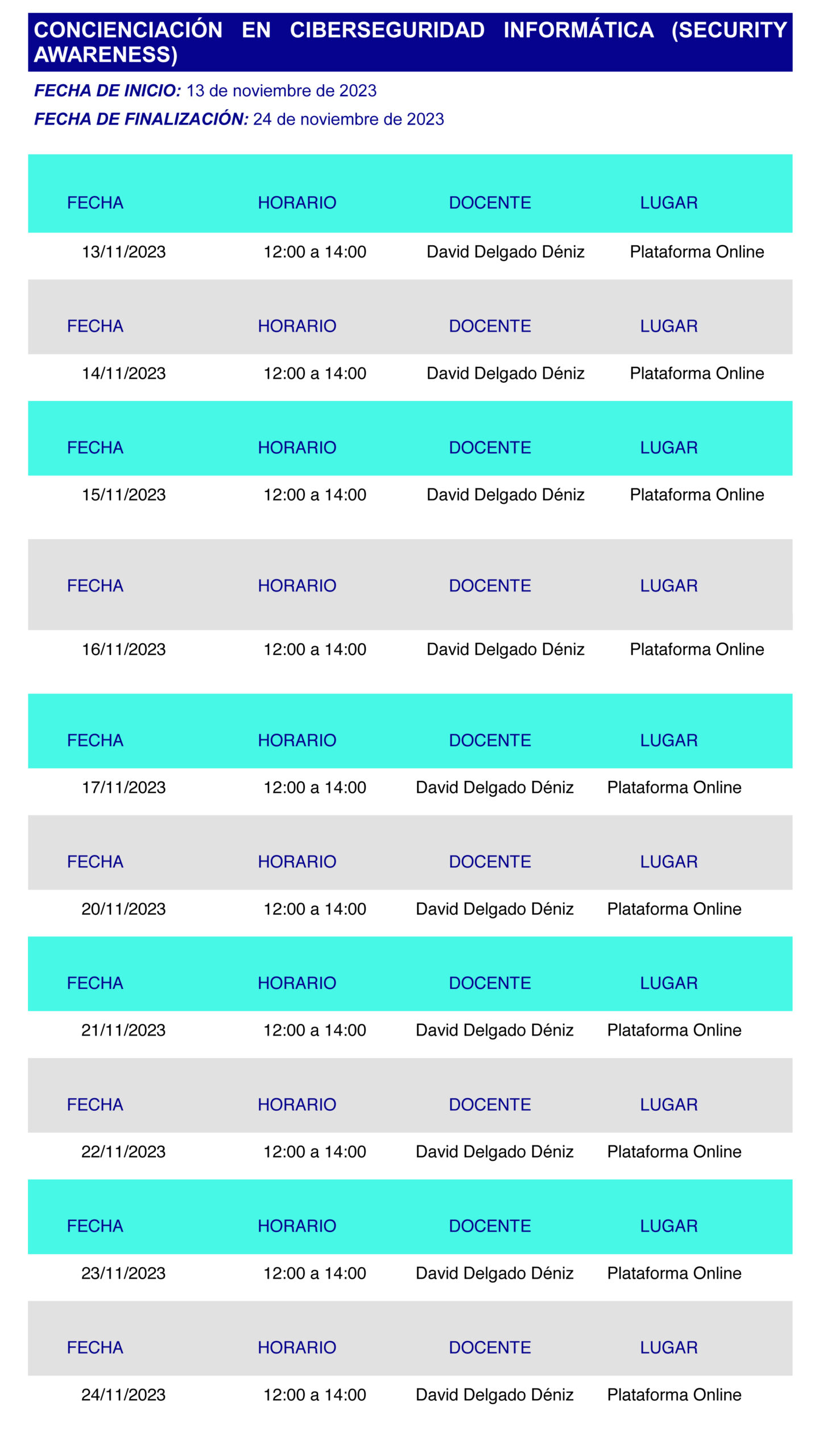

13 de noviembre de 2023 - 24 de noviembre de 2023

Total horas: 20

Antecedentes

Las Semanas de la Ciencia y la Innovación forma parte del programa de difusión y divulgación que organiza la Consejería de Universidades, Ciencia e Innovación y Cultura del Gobierno de Canarias, a través de la Agencia Canaria de Investigación, Innovación y Sociedad de la Información (Aciisi) para acercar el conocimiento científico e innovador a la ciudadanía.

El Centro de Innovación Digital de Canarias, CIDIHUB, es un consorcio de organizaciones y centros competenciales especializados en digitalización empresarial, que aportan infraestructuras y recursos clave para la transformación digital de empresas privadas y entidades públicas, opera principalmente en la región de Canarias, aunque también colabora y trabaja con entidades de otras regiones y de otros países dentro y fuera del continente europeo.

CYBERCAN es una iniciativa promovida por CIDIHUB orientada a informar, formar y demostrar la necesidad de desarrollar una política de ciberseguridad en todo tipo de organizaciones, haciendo especial hincapié en las pymes y la administración pública canaria.

Esta jornada se enmarca en las actividades definidas dentro del proyecto CYBERCAN a llevarse a cabo durante el lapso 2023-2024.

Objetivos

Con esta formación se pretende proporcionar a los participantes los conocimientos y herramientas necesarios para comprender y mitigar los riesgos cibernéticos, facilitando que las empresas participantes estén mejor preparadas para enfrentar los desafíos de seguridad, proteger su reputación y mantener a salvo sus datos y su información

Público objetivo

Este curso está dirigido principalmente a emprendedores, autónomos y empresas.

Docente

David Delgado Déniz es responsable de ciberseguridad y sistemas en edataconsulting, con más de 10 años de experiencia en la implementación y ejecución de planes de seguridad tecnológica en empresas públicas y privadas. Graduado en Ingeniería de Computadores e Ingeniero Técnico de Sistemas por la ULPGC. Experto en ejercicios de Blue Team. LinkedIn: https://www.linkedin.com/in/david-delgado-it/

Contenido

TEMA | DESCRIPCIÓN |

1 | Protección de datos y GDRP. ¿Qué abarca realmente el Reglamento General de Protección de Datos? ¿Y qué ocurre con sus empleados? |

2 | Buenas prácticas comprenden (1) el uso correcto de las contraseñas, una buena contraseña protege todos los dispositivos y aplicaciones del acceso no autorizado, pero ¿por qué a tanta gente le resulta tan difícil elegir la contraseña adecuada?; (2) la seguridad en la navegación web, navegación segura. Cookies sí o no. Browser fingerprinting. Conceptos que cada vez son más conocidos, pero con los que siguen existiendo dudas; (3) la huella digital y el conocimiento de la información que hacemos pública puede tener graves consecuencias para la empresa; (4) data leaks o filtrado de datos ocurre porque un intruso malicioso filtra datos de manera intencionada, pero en muchas ocasiones esto puede pasar de manera accidental; (5) medios extraíbles, ejemplos de soportes extraíbles ¿por qué se utilizan en las empresas y cómo pueden prevenir sus empleados riesgos como la pérdida o el robo de dispositivos extraíbles?, las infecciones por malware y la infracción de derechos de autor; y (6) eliminación segura de datos. ¿Por qué y para qué? ¿Qué debemos tener en cuenta cuando trabajamos con información confidencial y queremos deshacernos de ella? Seguridad física, más allá de proteger solamente el equipamiento. |

3 | Trabajo móvil y a distancia. ¿Cuáles son las circunstancias y los riesgos actuales del mundo laboral moderno y cómo pueden protegerse sus empleados contra ellos? Oficina en casa, smartphone, internet y VPN. Redes Públicas. Uso seguro de las redes Wi-Fi públicas y las señales habituales para detectar una posible estafa, aumentar la concienciación de las empresas y minimiza los riesgos. VPN (Virtual Private Network) ¿qué son y para qué se utilizan? |

4 | Cómo nos pueden atacar. Ingeniería social: La ingeniería social aprovecha las interacciones humanas para obtener información y dinero a través de sus empleados. Reconocer estos ataques es fácil con nuestra formación. Phishing y robo de datos: ¿Cómo reconocer y proteger su equipo contra los ataques de phishing por Internet, SMS y teléfono? Ejemplos de la vida real. Malware & Ransomware ¿cuál es la mejor manera de que sus empleados eviten que sus dispositivos sean secuestrados? Conocimientos básicos y reacción adecuada en el momento oportuno. Peligros de Internet, la seguridad del correo electrónico y el comportamiento adecuado en caso de emergencia.

|

5 | La inteligencia artificial ¿es un peligro para las empresas? |

Cronograma