TALLER DE MONITORIZACIÓN DE RED Y DETECCIÓN DE AMENAZAS

Asociación de Empresas Tecnológicas Innovalia (INNOVALIA)

Modalidad

Presencial y Plataforma online

Canarias, España

Calle Santiago Cuadrado No. 30. Santa Cruz de Tenerife / Plataforma de Teleformación

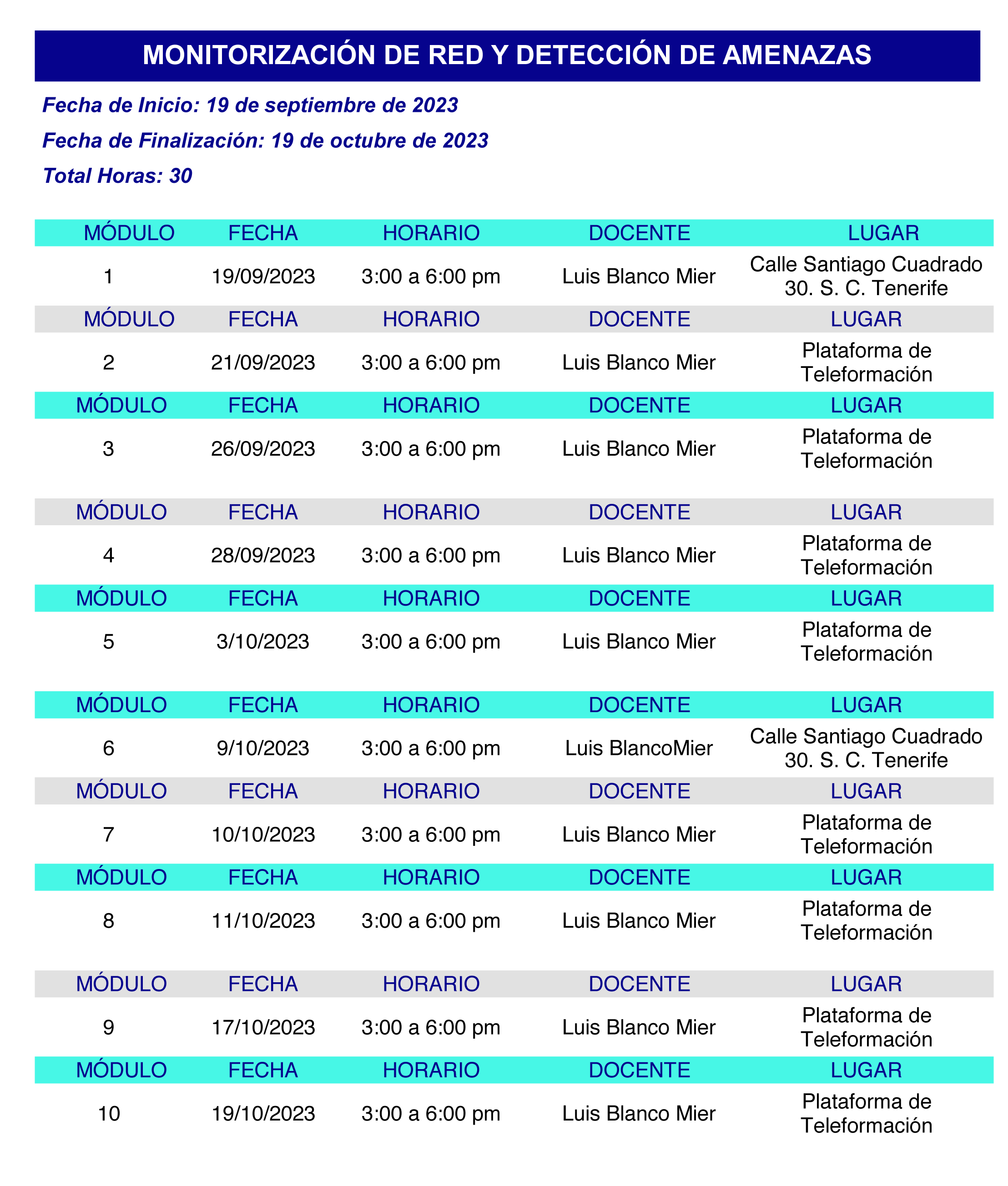

19 de septiembre de 2023 - 19 de octubre de 2023

Total Horas: 30

Antecedentes

El Centro de Innovación Digital de Canarias, CIDIHUB, es un consorcio de organizaciones y centros competenciales especializados en digitalización empresarial, que aportan infraestructuras y recursos clave para la transformación digital de empresas privadas y entidades públicas, opera principalmente en la región de Canarias, aunque también colabora y trabaja con entidades de otras regiones y de otros países dentro y fuera del continente europeo.

CYBERCAN es una iniciativa promovida por CIDIHUB orientada a informar, formar y demostrar la necesidad de desarrollar una política de ciberseguridad en todo tipo de organizaciones, haciendo especial hincapié en las pymes y la administración pública canaria.

Esta jornada se enmarca en las actividades definidas dentro del proyecto CYBERCAN a llevarse a cabo durante el lapso 2023-2024.

Objetivos

El objetivo del taller es habilitar a las empresas, autónomos y autónomas en áreas de seguridad informática para que puedan mantener la integridad, privacidad, disponibilidad, seguimiento, control y autenticidad de la información, los datos registrados y los procesos que llevan a cabo para el correcto desempeño de sus actividades económicas y profesionales.

Público objetivo

Este taller está dirigido principalmente a emprendedoras, emprendedores, autónomos, autónomas y empresas.

Facilitador

Luis José Blanco Mier es especialista en programación y gestión de plataformas de ciberseguridad. Ingeniero de telecomunicaciones especializado en modelos de aprendizaje supervisado (machine learning). Cuenta con experiencia en ingeniería de software centrada en el desarrollo y mantenimiento de plataformas de ciberseguridad. Actualmente, trabaja en el desarrollo e integración de escáneres de vulnerabilidades y detectores de malware dentro de plataformas de ciberseguridad. Participa en la mejora de la visualización a través de dashboards y widgets inspirados en Kibana y en la detección y mejora en problemas relacionados con la UX.

Contenido

MÓDULO | DESCRIPCIÓN |

1 | Introducción a la monitorización de red y detección de amenazas. El control periódico de las redes facilita que se identifique rápidamente cualquier elemento que pueda causar una baja en el rendimiento, la interrupción de los servicios o correcto funcionamiento de los sistemas informáticos. El primer módulo del taller incidirá en por qué y cómo debe realizarse una efectiva monitorización de red, y en establecer los mecanismos de detección de amenazas que mejoren la ciberseguridad de las empresas y autónom@s. |

2 | Herramientas para la visualización del tráfico. Revisión de los distintos tipos de herramientas y métodos que existen para la visualización del tráfico. Es importante el desarrollo de estrategias de visualización para extraer la información, ya que las capturas de la red contienen demasiados datos para ser manejables por el ojo humano. |

3 | Tipos de exportación de tráfico y configuración. Evaluación y comparación de las distintas formas de exportación de tráfico de red como Netflow, Sflow e IPFIX. Se analizará también como configurar los dispositivos más comunes de red (router y switch) para exportar el tráfico. Es obligatorio configurar los equipos de los que queramos extraer datos de tráfico si luego queremos visualizar información relacionada. |

4 | Procesamiento del tráfico de red. Una vez hemos conseguido la información de los dispositivos de red, se estudiará cómo es posible capturar y procesar dicha información haciendo uso de un stack big data. Por ejemplo, se revisará el uso de Apache Kafka y cómo convertir los eventos de exportación a JSON (JavaScript Object Notation), así como el enriquecimiento de estos eventos y su normalización. |

5 | Visualización del tráfico de red. Tras el procesamiento de los datos se debe analizar cómo indexar la información en una base de datos, además de qué herramientas tenemos para visualizar el tráfico. Se estudiarán distintos dashboards, widgets, etc. Con ello habremos completado el desarrollo de una estrategia para la visualización de información. |

6 | Herramientas para la detección de amenazas. Se revisará qué herramientas existen actualmente para la detección de amenazas y vulnerabilidades. Se realizará una introducción general a los IDS/IPS de Snort y Suricata; y a detectores de vulnerabilidades como Nmap. |

7 | Detección de intrusiones. Se estudiarán los procesos de detección de intrusiones con IDS o IPS, que son sistemas para la detección de intrusos en la red por los datos del tráfico. Para hacerlo, se verá cómo se realiza la configuración de un pequeño Snort para capturar el tráfico real de la red, y detectar las amenazas basándonos en reglas de tipos comunes de ataques. |

8 | Detección de vulnerabilidades. Realizar una correcta detección de vulnerabilidades en los equipos de la red es importante para saber sus requerimientos y cómo deben ser protegidos. En este sentido, se evaluarán distintas herramientas para la detección de vulnerabilidades como NMAP, OpenVas, Nessus. Se estudiará cómo preparar nmap para la ejecución de scripts que posibiliten la detección de sistemas vulnerables. |

9 | Análisis de malware. Los malwares son programas que ejecutan instrucciones maliciosas desde los equipos que están infectados. Se evaluarán distintas herramientas para detectar malware, identificando sus tipos y se analizarán y evaluarán en función de su severidad. Se completará el módulo estudiando cómo montar un sandbox para analizar ficheros de manera segura. |

10 | El futuro de la detección de amenazas. La Inteligencia Artificial es un avance tecnológico que supone un reto en el ámbito de la ciberseguridad. Su influencia está siendo doble porque por un lado puede mejorar y aportar en la creación de herramientas para la detección de amenazas, pero a la vez puede suponer una nueva amenaza que es necesario controlar. Actualmente se manifiesta una tendencia a desarrollar estrategias más proactivas para detectar los ataques antes que desemboquen en incidentes. |

Cronograma